SASE:一个集万千功能于一身的服务

小o

更新于 5年前

小o

更新于 5年前

几十年来,数据中心一直是应用程序、路由和交换以及防火墙等等的中心环境。但是,随着企业越来越依赖分布式设备和基于云的资源,在网络之外也生成了大量的流量,而传统的将流量回程到数据中心的网络模式效率低下,这为安全访问服务边缘(SASE)等新架构打开了大门。

什么是SASE?

SASE的概念首次出现在Gartner 2019企业网络技术炒作周期报告中,声称将改变保护企业网络和安全的方式,这在业界引起了热议。

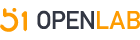

SASE是基于云的平台,可直接向连接到平台的端点提供联网功能和安全功能,该平台结合了路由、SD-WAN、防火墙和安全Web**等服务。SASE不再采用以数据为中心的网络设计,而是将数据中心视为另一个端点。

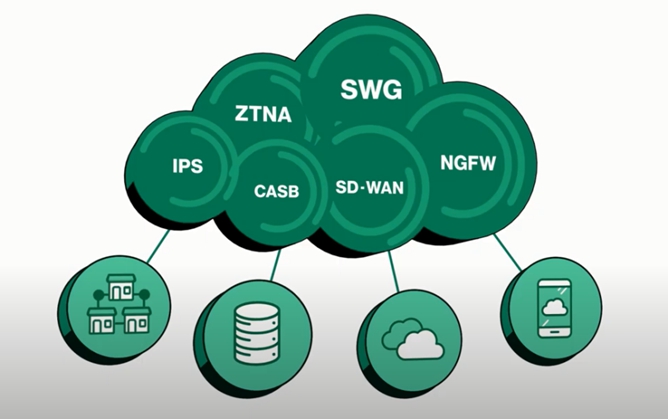

SASE vs 传统网络安全

传统企业架构以数据中心为中心,互联网接入通过数据中心中的安全**进行,即使现在SD-WAN的出现部分取代了MPLS,也并不会改变这种模式。随着云、移动性和边缘计算的采用,私有数据中心不再是企业网络的中心,将流量回传到数据中心没有任何意义。

除了简单地解决MPLS的连接性问题外,我们还需要找到一种能够随时随地提供安全检查的方法。

SASE不会强制将流量回传到数据中心的检查引擎(inspection engines),而是将检查引擎带到附近的PoP点。客户端将流量发送到PoP,以进行检查并转发到互联网或通过SASE全球骨干网转发给其他SASE客户端。SASE客户端可能是具有SASE代理的移动设备,也可能是IoT设备、无客户端访问权限的移动用户或分支机构中的设备。

为什么选择SASE?

SASE最大的优点是将众多不同的网络服务融合和统一到一个针对边缘环境和独立用户的代理结构中,而传统方法往往需要多个供应商和服务来实现相同的控制,利用SASE有助于降低传统方法的复杂性和缺乏互操作性,从而提高安全性。但值得注意的是,并非 SASE 供应商提供的所有服务的功能都成熟,相反,传统供应商更成熟的独立产品和服务也有可能更占优势。

SASE的四个关键特征:

Gartner定义了超过12种不同的SASE特征,主要可以归结为以下四点。

全球SD-WAN服务。SASE的目标是为世界各地的所有应用提供最佳的网络性能。为了实现这一目标,SASE包含了一个在私有骨干网上运行的全球SD-WAN服务,以此克服了全球互联网的延迟问题。

分布式检查和政策执行。SASE服务不只是连接设备,还对设备提供保护作用,内联流量加密和解密。SASE服务使用并行运行的多个引擎检查流量。检查引擎包括恶意软件扫描和沙箱。SASE还提供基于DNS的保护和分布式拒绝服务(DDoS)保护等其他服务。

云原生架构。理想情况下,SASE服务将使用没有特定硬件依赖关系的云原生架构,并且不应包括服务链。软件是多租户的,从而最大限度地节省成本,并且可以快速实例化,实现服务的快速扩展。

身份驱动。SASE服务具有基于用户身份标记的访问权限,不仅仅是IP地址,用户和资源的身份决定网络互连体验和访问权限级别。服务质量、路由选择、应用的风险安全控制等等都由与每个网络连接相关联的身份所驱动。

SASE = SD-WAN + Security + MEC Edge?

Gartner研究副总裁Andrew Lerner表示,“ SASE将网络安全功能与广域网(即SD-WAN)功能相结合,以支持组织的动态安全访问需求”。

SD-WAN只是广域网转型的第一步。它缺乏关键的安全功能、全球连接能力以及对云资源和移动用户的支持。SASE解决方案将广域网功能与全面的安全功能结合在一起,例如安全Web**(SWG),云访问安全代理(CASB),防火墙即服务(FWaaS)和零信任网络访问(ZTNA),以促进安全云和移动环境中的网络访问。

SD-WAN是SASE平台的关键组件,它将分支位置和数据中心连接到SASE云服务。SASE的理念就是借助SD-WAN搭建起来的虚拟化架构去集中化,将核心能力附加到边缘,使数据处理和安全能力都在边缘进行,以满足当前和未来云上和移动业务的动态需求。

SASE 架构的最终目标是要能够更容易地实现安全的云环境。SASE 提供了一种摒弃传统方法的设计理念,抛弃了将 SD-WAN 设备、防火墙、IPS 设备和各种其他网络及安全解决方案拼凑到一起的做法。SASE以一个安全的全球SD-WAN服务代替了难以管理的技术大杂烩。

SASE的先驱者们

目前,SASE仍处于起步阶段,采用率还不到1%,只有少数供应商可以提供。Cato Networks、思科、Versa、VMware等少数SD-WAN提供商有望在新兴的SASE市场中率先占据领导地位,未来还将会有其他SD-WAN供应商加入这一行列。

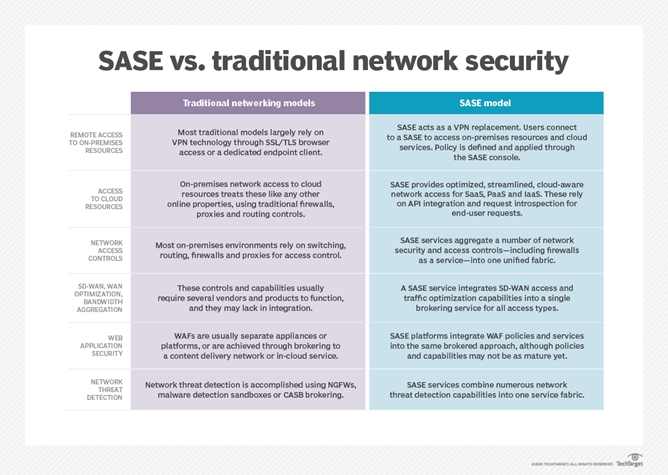

Cato Networks

Cato Networks是全球第一家SASE平台厂商,通过一个全球分布式云服务,为所有边缘提供企业网络和安全能力,并被Gartner认可为“2019企业网络炒作周期”的SASE类别中的“样本供应商”。

Cato Cloud是一个经过验证的SASE平台,Cato的云原生架构融合了SD-WAN、全球私有骨干网、完整的网络安全栈以及对云资源和移动设备的无缝支持。客户可以轻松地将物理位置、云资源和移动用户连接到Cato Cloud,通过单个自助服务控制台管理统一的网络和安全服务,客户可以获得更高的灵活性。

Cato当前的服务包括下一代防火墙、安全的Web**、反恶意软件和入侵防御系统。目前,Cato的全球专用网络中有50多个PoP点,所有PoP都可以运行Cato SASE平台云原生软件堆栈,多个客户可以使用一个PoP。

Palo Alto Networks

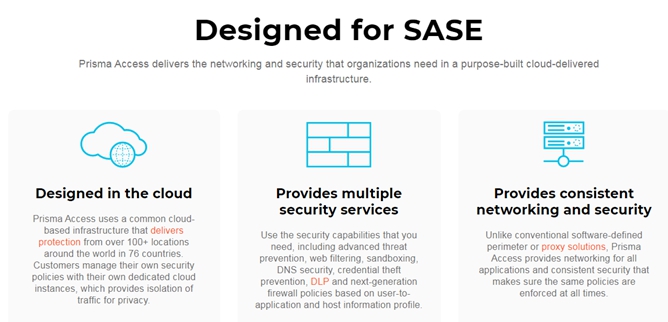

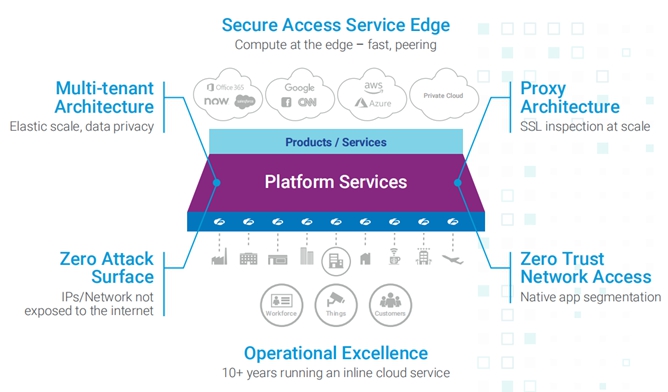

2019年11月初,随着Pri**a Access的推出,Palo Alto Networks成为了最早采用SASE的厂商之一。今年3月底,Palo Alto以4.2亿美元的价格收购了CloudGenix,以加强其Pri**a Access产品并加速其从托管安全向成熟的SASE供应商的过渡。

Pri**a Access使用运行在用户计算机或移动设备上的移动代理,而不是依赖于专用的SD-WAN设备,从而可以在云端处理繁重的工作。此外,Pri**a Access使用基于云的通用基础设施来提供安全服务,包括高级威胁防御、Web过滤、沙箱、DNS安全、证书**预防、DLP和下一代防火墙。

Zscaler

Zscaler Cloud Security Platform是一项从零开始构建的SASE服务,旨在提高性能和可扩展性。通过与全球数百个合作伙伴建立连接,Zscaler为用户确保了最佳的性能和可靠性。Zscaler SASE体系架构涵盖全球150个数据中心,可确保无论用户身在何处,都能获得安全、快速和本地的连接。

Zscaler SASE优势:

- 降低IT成本和复杂性:易于部署和管理的自动化、可扩展的云交付服务

- 提供了良好的用户体验:使安全性和策略接近用户,以消除不必要的回程

- 降低风险:大规模在线检查加密流量,以实现威胁保护并防止数据丢失

思科

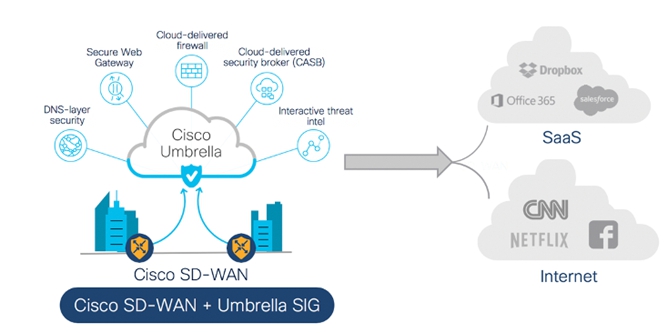

思科声称自己的SD-WAN 17.2是业界首个完全集成的SASE解决方案,结合了最好的SD-WAN和最前沿的思科云安全保护伞(Umbrella)组合。

思科的SASE产品把网络、安全和零信任产品线的各个元素联系在一起,包括Viptela和Meraki SD-WAN平台的元素,以满足SASE的WAN和路由要求。同时,在安全方面,供应商将依靠思科保护伞来实现安全的Web**、域名系统(DNS)、防火墙和云访问安全代理(CASB)功能。最后,思科将整合其零信任网络产品组合的核心要素,包括Duo、SD-Access和AnyConnect,以验证身份并增强产品的整体安全性。

思科SD-WAN 17.2为客户提供:

- 从SD-WAN到伞式安全互联网**(SIG)的简单管理和一键式连接;

- 部署灵活性 –远程工作人员、分支机构或园区;

- 自动评估用户身份及其上下文,以执行策略;

- 简单灵活的消费模式,包括云安全功能,无需额外付费;

- 思科SD-WAN内部安全栈的补充,包括新添加的SSL代理功能。

Vmware

VMware通过内置的SD-WAN提供SASE服务。VMware通过将其Workspace ONE产品与它的SD-WAN软件包相结合,提高了远程和移动工作人员的安全访问权限。由此产生的零信任服务是其将SD-WAN和NSX虚拟网络服务整合在一起,以为其企业客户提供组合的云网络和云安全性,从而构建SASE平台的第一步。

Versa Networks

今年6月,Versa Networks推出了Versa Secure Access,并声称这是业界第一个为远程或在家工作的员工提供的安全SD-WAN服务和私人连接解决方案。作为Versa SASE服务的一部分,用户可以安全地连接到私有云和公共云中的应用程序。新的解决方案基于Versa操作系统(VOS™),为全球成千上万的客户提供本地和云安全SD-WAN网络。

Versa Secure Access包括状态防火墙、DOS保护、下一代防火墙、IPS和最终用户客户端设备上的URL过滤。

未来

Gartner预测,SASE的采用将在未来五到十年内完成,届时现有的网络和安全模型将被淘汰。“淘汰”一次是否过于夸大我们暂且不做评论,但依照目前的情形来看,SD-WAN厂商最有可能率先进入SASE领域,并占据领导地位。SASE行业很可能会引发另一波创业狂潮。